产品概述

产品简介

视频专网信息安全管控系统是陕西智网驿成信息科技有限公司自主研发的一款针对公安系统视频专网中敏感信息保护相关问题的一套拥有自主知识产权的管控系统。

本产品基于“零信任网络”(Zero Trust Network )网络模型开发,关注于用户的权限与身份的匹配,身份与设备的关系,用户的信任建立及持续认证,对用户在网期间的全事件进行监督,对高危事件实时监控,实时预警,实时阻断。

系统组成

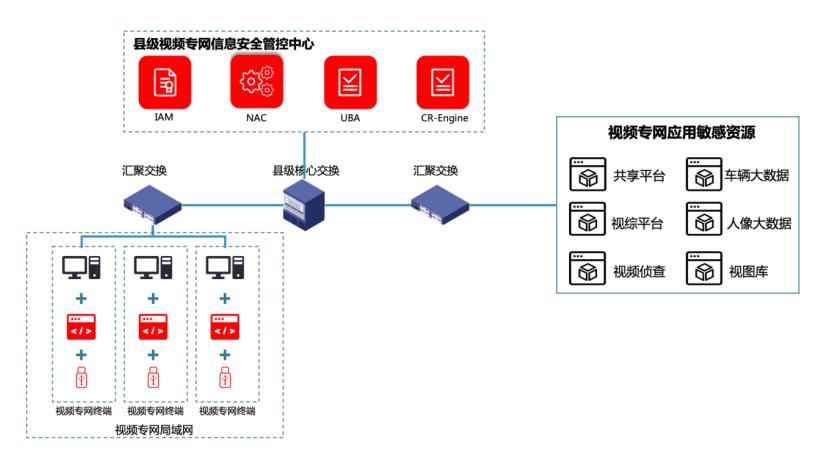

全系统由用户身份与授权管理子系统(Identity Authentication Management),网络自动化管理子系统(Network Automatic Controller),用户行为审计子系统(User Behavior Audit),内容识别引擎(Content Recognition Engine),安全管控客户端(Security Management Client)及相关硬件系统构成。

各部分主要功能简介

用户身份与授权子系统(IAM)负责对使用网络的用户的身份认证以及管理其可以访问的资源的网络权限与认证的关联;网络自动化管理子系统(NAC)负责对全网三层网络通道进行自动化管理,在TCP/IP 模型的网络层完成对用户网络访问通道的控制。用户行为审计子系统(UBA)负责对在网用户的行为进行分析,获取当前用户的使用行为,对发生越界行为产生告警,通知NAC对相关用户的网络权限进行限制。内容识别引擎(CR-Engine)负责对用户所产生的的非结构化动作进行识别,例如加密网页浏览内容,视频监控浏览点位名称等,通过内容识别引擎识别的内容将发送至UBA进行合规性审查。安全管控客户端(SMC)部署在每台需访问视频专网的PC中,如果欲入网PC不按规定安装SMC,则该PC无法访问除IAM以外的任何视频专网网络资源。直到其按规定下载并安装SMC,在信通部门完成用户登记及权限确认,领取用户登录U-Key后,方可使用其权限内的视频专网资源。

系统部署后,根据最小特权原则,只有当某一用户上线时,该用户权限范围内的网络通道才会打开,其他网络通道默认处于关闭状态。

主要技术介绍

零信任网络简介

传统的网络安全是基于防火墙的物理边界防御,也就是为大众所熟知的“内网”。防火墙的概念起源于上世纪80年代,该防御模型前提假设是企业所有的办公设备和数据资源都在内网,并且内网是完全可信的。

零信任安全建立前提是不信任网络内部和外部的任何人/设备/系统;不信任传统网络边界保护,不信任信任区域、非信任区域、DMZ区域,统统一视同仁,先认证,再授权。

在视频专网信息安全管控系统中,所有的入网PC是不受信任的,所有的入网用户在未认证前同样是不受信任的。入网PC通过安装SMC完成初步授信,入网用户通过多因子认证完成用户授信。用户与PC组成的实体构成了网络访问实体,NAC根据网络访问实体的权限放通网络通道,当UBA发现网络实体出现不应该有的访问操作后通知NAC关闭对应的网络通道,最后实现对敏感资源的保护。

在传统网络中,网络位置与可访问资源的范围是紧密相关的。在零信任模型中,可访问的资源与用户权限紧密相关。即任何用户在任何位置时,其可访问的资源是一致的,可访问的资源不因其所处位置的变化而发生改变。

网络自动化技术简介

网络自动化技术是零信任网络模型的核心组件之一。在视频专网中,网络设备的配置在部署完成后几乎是不变的。在有限次的改变中,也仅仅是因为新增设备而导致的配置变化。

网络自动化技术的核心是动态的根据用户的访问权限要求,自动的完成网络设备的配置管理,实现网络拓扑,网络端口,网络接口,路由,访问控制链表等网络功能的自动配置。通过不同安全策略的搭配在网络层实现精确到每个用户的管理。

最小特权原则简介

最小特权原则是系统安全中最基本的原则之一。通过限定网络中每个主体所必须的最小特权,确保可能的事故、错误、网络部件的篡改等原因造成的损失最小。

在传统的网络模型中,网络的通道是全部开放的,当一个用户在使用网络的时候,可以使用任意的网络通道资源。当网络处于非可信状态时,其他未使用的通道就可能成为信息泄露的通道。

在引入最小特权原则后,即使发生信息泄露事件,泄露的通道,泄露的过程会由于最小特权原则的原因而可被追溯。从而实现降低损失,甚至挽回损失的目的。

产品功能介绍

用户注册

在系统部署完成后,首先应完成用户的录入。用户录入可通过批量导入和逐条添加的方式进行。

登录U-key tools,点击模板下载,将用户注册模板下载至本地管理PC。根据模板提示完成注册用户内容编辑。用户照片以用户的身份证号命名,与批量模板放入同一个文件夹。点击上传按钮,系统自动校验用户注册信息,不合法内容以高亮显示,逐一修改通过校验后选中全部记录点击提交,完成用户注册。

逐条添加用户通过点击“新增用户”按钮,在新增的用户信息栏中填写相关条目,系统将逐一检测条目的合法性,所有条目合法后可点击提交。

用户U-key下发

登录U-Key tools,点击“未制卡用户加载”,系统将列出所有未制Key的用户。插入空白U-key,点击读取,确认U-key空白后,点击制卡,系统制卡完成后,返回正常提示。

用户状态校验

U-Key下发后,登录视频专网安全管控平台,可查看以下发U-key用户的u-key状态。

受保护资源注册

用户注册完成后需完成视频专网中受保护的视频专网资源定义。每个视频专网的受保护资源有资源名,资源类型,IP地址三者确定。其中IP地址与资源名不可重复。

用户权限分配

点击资源管理—访问控制选择某一用户,点击用户条目后的访问控制即可由管理员给用户分配可访问的资源。未分配的资源用户不可访问,且在用户的登录页面中不可见。

用户登录

每个PC客户端通过授权访问中心下载PC客户端,并完成本地的安装,系统默认锁死。插入已申请的Ukey,输入口令进行解锁,即可正常进入系统桌面。

用户进入桌面后,点击pc客户端的登录按钮,输入用户口令,可看到允许访问的视频专网资源,点击上线,系统控制策略下发完成后可访问列表中允许的网络资源。

当用户离开后,拔出U-key,系统锁死,无法进行任何操作。操作系统锁死,若需重新使用,则需插入U-key并输入口令。

对于所有用户来说,每个用户看到的网络是不一样的。每个用户只能看到其权限范围内的资源,每个用户能通行的网络路径也仅仅只有通向其权限内的资源的网络路径。通过此方法可以最大限度的对用户进行最小授权。

用户/终端行为检测

每个入网终端安装pc客户端后,自使用网络时起(插入U-key)需接受PC客户端的监管。具体监管行为如下:

类别 | 行为 | 备注 |

I/O类 | 输入文字 | |

组合键 | ||

鼠标点击 | 左右键的单双击 | |

鼠标移动 | 拖曳 | |

系统功能类 | 剪贴板 | 文字 |

进程 | 敏感软件进程 | |

文件拷贝 | 本机向外拷贝 | |

外设类 | 本机硬件变动 | 更换硬盘 |

外部存储设备 | U盘/移动硬盘 |

在用户使用时,客户端对上述行为进行检测,关键动作截图,并错峰上报用户审计中心,以节省网络带宽资源。

用户行为审计

1 行为时间线

UBA将采集的用户行为进行分析,以用户本地时间为基础,对用户的各行为时间点进行展示,可采用顺序或者倒序的方式进行排列。在行为时间线中,可对用户的关键操作、应用程序进程进行查询

2 U盘事件记录

记录用户的U盘插拔、硬件标识符,盘符记录。用于锁定唯一u盘。对用户向U盘内拷贝的文件名进行记录。

3 键盘使用记录

对用户的键盘键击事件进行记录,组合键键击进行记录,剪贴板内容记录

4 用户关键进程记录

预定义需要检测的关键进程,当进程开启时记录,并根据策略决定是否预警。

5 用户访问日志

对用户在视频专网中的访问行为进行记录,包括浏览的网页,访问的资源,查询的内容,浏览的图片,调阅的视频点位,调阅点位的视频内容

典型应用场景

本场景对应县级公安局的视频专网敏感资源保护场景。在县局核心机房部署IAM,NAC,UBA及CR-Engine四大组件。需使用视频专网的用户登录IAM的服务器地址,根据提示下载SMC并在本机完成安装。安装SMC后,系统屏幕处于锁定状态,必须插入用户对应的U-Key才能使用PC。

系统管理员通过U-key管理工具提前为需要使用网络的用户制作U-key。当用户下载SMC并完成安装后领取U-Key。

第一次登录系统时,输入U-Key默认口令进入系统后,系统提示对密码进行修改,按提示修改密码即可。

用户通过SMC验证后,点击上线,NAC接收到上线请求后,在网络中打开对应用户的网络通道。SMC应提示用户可访问的资源及资源的网络可达情况。此时用户可以使用其权限范围内的资源,在此之前,网络内除IAM以外的任何资源该PC无法访问。

用户点击下线,NAC收到离线请求,关闭网络通道,PC与网络的物理连接存在,但逻辑连接被切断,此时PC仅能访问本地内容。

用户拔出U-Key,PC进入锁定状态直到下次插入合法的U-Key。

用户在网期间的所有操作,包括键盘、鼠标,存储外设,网络接口、网页浏览,应用程序,视频监控调阅均在监管范围内。当发生越权事件时,如当用户在使用视频专网时,插入了手机充电线,同时打开了手机的无线共享,此时系统将感知到发生“一机两用”事件,在平台预警的同时,将发生该事件的PC与视频专网隔离。当用户再次请求上线时,系统予以拒绝。直到“一机两用”的事件解除,用户再次请求使用网络,系统才会予以放行。